可通过事件查看器筛选事件ID 4625查找登录失败记录,2. 使用PowerShell命令Get-WinEvent查询并导出安全日志,3. 在域环境中检查事件ID 4771定位Kerberos认证失败,结合IP与错误代码分析异常登录 attempt。

如果您在使用Windows 10系统时怀疑有未授权的登录尝试,或需要排查账户无法正常登录的原因,可以通过系统内置的日志功能查找相关记录。这些信息通常被详细记载在安全日志中,便于追溯异常活动。

本文运行环境:Dell XPS 13,Windows 10 专业版

一、通过事件查看器筛选登录失败事件

事件查看器是Windows系统自带的核心日志管理工具,能够集中显示各类系统与安全事件。通过筛选特定事件ID,可快速定位登录失败记录。

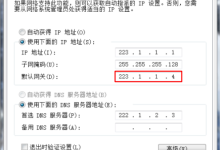

1、按下 Win + R 组合键打开“运行”窗口。

2、输入 eventvwr.msc 并按回车,启动事件查看器。

3、在左侧导航栏中,依次展开 Windows 日志,然后点击 安全。

4、在中央日志列表上方,点击 筛选当前日志。

5、在“事件ID”输入框中填入 4625,该ID代表账户登录失败事件,点击“确定”完成筛选。

6、筛选结果将列出所有登录失败条目,双击任一条目可查看详细信息,包括用户名、源IP地址(远程登录时)、登录类型和失败原因代码。

二、使用PowerShell命令查询失败登录

PowerShell提供更灵活的日志查询能力,适合执行批量分析或导出数据。利用过滤哈希表可精准获取所需事件。

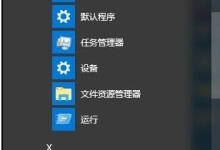

1、右键点击开始菜单,选择 Windows PowerShell(管理员) 以提升权限。

2、输入以下命令并按回车执行:

Get-WinEvent -LogName Security -FilterXPath “*[System[EventID=4625]]” -MaxEvents 10

3、系统将返回最近10条登录失败记录,包含时间戳、用户主体名称及登录过程详情。

4、如需导出结果至文件,可在命令末尾追加 | Out-File -FilePath C:\FailedLogins.txt 实现本地保存。

三、检查域环境下的Kerberos认证失败

在企业域环境中,多数登录依赖Kerberos协议进行身份验证。若出现凭据协商问题,会生成特定日志事件,需单独关注。

1、打开事件查看器后,导航至 Windows 日志 > 安全。

2、点击右侧操作面板中的 筛选当前日志。

3、在“事件ID”字段中输入 4771,此ID表示Kerberos预身份验证失败。

4、确认筛选条件后点击“确定”,查看相关记录,重点关注客户端IP地址和错误代码(如0x18表示密码错误)。

5、结合其他日志如4625交叉比对,判断是否为暴力破解尝试或用户误操作所致。

路由网

路由网