在上一节《内网横向移动:获取域内单机密码与hash》中,我们探讨了如何在内网渗透中获取主机的密码和哈希值。获取哈希后,我们可以尝试破解,如果破解失败,我们可以利用这些哈希通过pth、ptt等攻击方式继续进行内网的横向渗透,这就是我们接下来要讨论的内容。

在上一节《内网横向移动:获取域内单机密码与hash》中,我们探讨了如何在内网渗透中获取主机的密码和哈希值。获取哈希后,我们可以尝试破解,如果破解失败,我们可以利用这些哈希通过pth、ptt等攻击方式继续进行内网的横向渗透,这就是我们接下来要讨论的内容。

本节,我们将详细讲解横向渗透中的Kerberos认证与票据传递攻击,这部分在内网渗透中至关重要。本文专为像我一样正在入门的小白准备,大佬可以路过,呜呜呜!

由于近期一直在准备“蓝帽杯”的比赛,所以一直没有时间更新,文章可能略显仓促,不足之处还请多多指教。

Kerberos协议认证过程Kerberos协议是一种基于第三方可信主机的计算机网络协议,用于在非安全网络中通过安全手段进行身份认证。Kerberos协议在内网域渗透中至关重要,白银票据、黄金票据、攻击域控等都离不开Kerberos协议。

关键角色:

域控制器(Domain Controller,简称DC),是一台用于统一管理用户和计算机的计算机。秘钥分发中心(Key Distribution Center,简称KDC),默认安装在域控制器中,包括AS和TGS。身份验证服务(Authentication Service,简称AS),用于KDC对客户端进行认证。票据授予服务(Ticket Granting Service,简称TGS),用于KDC向客户端和服务器分发临时密钥(Session Key)。活动目录(Active Directory,简称AD),用于存储用户、用户组和域相关的信息。客户端(Client),指用户。服务端(Server),可能是某台计算机或某个服务。举个例子:当whoami想要与bunny通信时,whoami需要向bunny证明自己是whoami,直接的方式是whoami使用二人之间的秘密作为密钥加密明文文字生成密文,然后将密文和明文文字一起发送给bunny,bunny再用秘密解密得到明文,把明文和明文文字进行对比,若一致,则证明是whoami。

但是在网络中,密文和文字很容易被窃取,并且只要时间足够,总能破解出密钥。因此,不能使用这种长期有效的密钥,而应改用短期的临时密钥。而这个临时密钥就需要一个第三方可信任的机构来提供,即KDC(Key Distribution Center)。

下面讲一下详细的认证步骤,大致分为三个阶段:

AS-REQ—AS-REP阶段:首先,客户端使用自己的哈希值NTLM-hash对timestamp、client-info、server-info等数据进行加密,发送给AS,向AS请求TGT票据。(AS-REQ)

当AS收到客户端发来的信息后,AS会先向域控AD请求,询问是否有此客户端用户,如果有的话,就会取出该客户端的NTLM hash,然后生成一个随机密钥称为Session-Key as(临时密钥Session-Key)。并使用客户端NTLM-hash加密Session-key as作为一部分内容。

还有一部分内容就是TGT:使用KDC一个特定账户krbtgt的NTLM-hash对Session-key as、timestamp、Client-info进行的加密。然后将这两部分回复给客户端。(AS-REP)

该阶段是客户端和AS的认证。

TGS-REQ—TGS-REP阶段:客户端收到AS发来的AS-REP后,先使用自身的NTLM Hash解密得到Session-key as,然后使用Session-key as对Client-Info、timestamp、Server-Info加密作为一部分,加上TGT,一并发送给KDC中的TGS。(TGS-REQ)

TGS收到请求后,使用krbtgt的NTLM Hash解密TGT,得到Session-key as、timestamp、Client-info,同时,使用TGT解密出的Session-key as解密第一部分内容,得到Client-info、timestamp。比对这两部分解密得到的内容以验证是否通过。通过后,生成一个新的随机密钥(Session-Key tgs),并向客户端回复TGS-REP的两部分内容:

一部分是Session-key as加密的Session-key tgs另一部分是ST(ticket),即Server NTLM-hash加密的数据(Session-key tgs、timestamp、Client-info)该阶段是客户端和KDC的通信。

AP-REQ—AP-REP阶段:客户端收到TGS-REP后,先用自己保存的Session-key as解密出了Session-key tgs。再使用Session-key tgs加密Client-info、timestamp作为一部分内容,另一部分是ST,一并发送给服务器。(AP-REQ)

服务器收到客户端发来的AP-REQ后,用自身的NTLM Hash解密了ST,得到Session-key tgs,再用Session-key tgs解密第一部分得到Client-info、timestamp。然后与ST的Client-info、timestamp进行对比。timestamp一般时间为8小时。验证通过后,回复AP-REP,最终建立通信。

Kerberos认证详情请见:

https://www.php.cn/link/4f13230465cb8df938e896c598b30727。

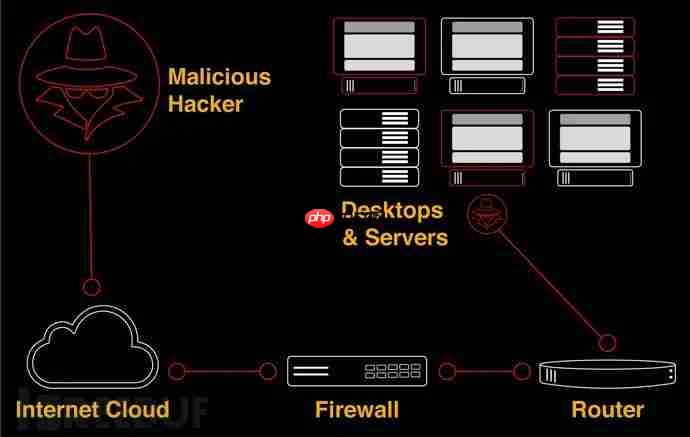

哈希与票据传递攻击下面,我们以下图所示的环境来具体演示哈希传递攻击(PTH)的方法。

如图中,右侧是一个内网环境,域名为god,有三台机器:Windows 7、Windows Server 2008、Windows Server 2003,其中Windows 7和Windows Server 2003都可以上网但没有公网IP。攻击者使用公网VPS。

如图中,右侧是一个内网环境,域名为god,有三台机器:Windows 7、Windows Server 2008、Windows Server 2003,其中Windows 7和Windows Server 2003都可以上网但没有公网IP。攻击者使用公网VPS。

Windows Server 2008(192.168.52.138)为域控制器(机器名为OWA),假设我们攻击者已经获得了Windows 7域成员主机的控制权,需要进一步横向渗透去拿下Windows Server 2003和域控。

路由网

路由网