多数人使用windows系统,对其以.exe结尾的文件应不陌生,运行程序只需双击此类文件即可。这类文件称为系统的可执行文件,若要进行侵入、劫持或注入恶意代码,我们必须先了解其结构。

.exe文件也被称为PE文件,由一系列段头和段构成。文件开头是一系列段头数据结构,用于描述各个段的属性,之后是包含代码和数据的段。其中,.text段包含CPU可执行的指令,是唯一包含可执行代码的段。.rdata段包含引入和导出的数据及只读数据。.data段包含程序的全局数据,程序中的代码可以自由访问这些数据,而局部数据则不在此段存储。.rsrc段包含程序资源,如菜单、图标和字符串等。

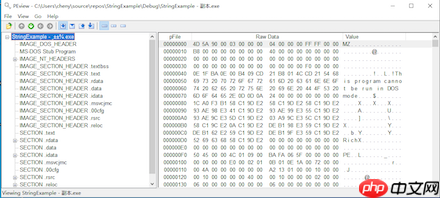

在Windows系统上,查看PE结构最常用的程序是PEView,其界面如下:

左侧面板展示了它从.exe文件读取的各种头部信息。最初的IMAGE_DOS_HEADER和MS_DOS子程序并无意义,接下来是IMAGE_NT_HEADERS中的IMAGE_FILE_HEADER段,包含了exe文件的关键信息,例如编译时间,但这个时间是可以被修改的。黑客常会先注入恶意代码,然后编译成可执行文件,使得此段中的时间较新,并通过修改来掩盖这一过程。

左侧面板展示了它从.exe文件读取的各种头部信息。最初的IMAGE_DOS_HEADER和MS_DOS子程序并无意义,接下来是IMAGE_NT_HEADERS中的IMAGE_FILE_HEADER段,包含了exe文件的关键信息,例如编译时间,但这个时间是可以被修改的。黑客常会先注入恶意代码,然后编译成可执行文件,使得此段中的时间较新,并通过修改来掩盖这一过程。

IMAGE_OPTIONAL_HEADER包含许多重要信息,例如Subsystem字段,用于表明程序是窗口类型还是命令行类型。如果其值为IMAGE_SUBSYSTEM_WINDOWS_GUI,则为窗口类型;若最后三个字符是CUI,则为命令行类型。

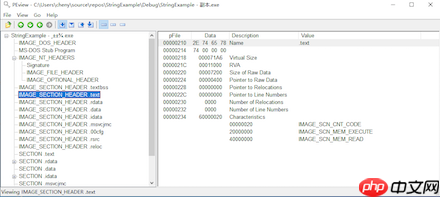

最值得关注的信息来自IMAGE_SECTION_HEADER,如下图所示,其中VIRTUAL_SIZE表示段加载到内存后的大小,Size of Raw Data表示段的实际物理大小。通常这两个值相等,但考虑到内存对齐,虚拟大小可能大于实际大小。

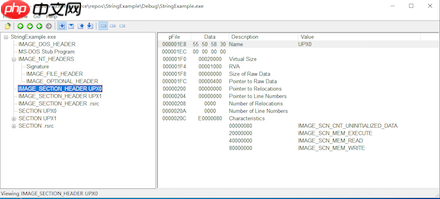

这两个字段可以反映很多信息。如果.text段的Virtual Size远大于Size Of Raw Data,则该程序可能被打包过。被打包的可执行文件通常会显示出许多异常段,例如下图是被打包后的exe文件在PEView中的情况:

这两个字段可以反映很多信息。如果.text段的Virtual Size远大于Size Of Raw Data,则该程序可能被打包过。被打包的可执行文件通常会显示出许多异常段,例如下图是被打包后的exe文件在PEView中的情况:

可以看到如UPX1这样的段与正常exe文件的.text段不同,发现这种情况时,我们应怀疑文件被篡改。UPX0段的Size of Raw Data为0,但Virtual Size为2000,意味着解压后的代码将占据如此多的虚拟空间。

可以看到如UPX1这样的段与正常exe文件的.text段不同,发现这种情况时,我们应怀疑文件被篡改。UPX0段的Size of Raw Data为0,但Virtual Size为2000,意味着解压后的代码将占据如此多的虚拟空间。

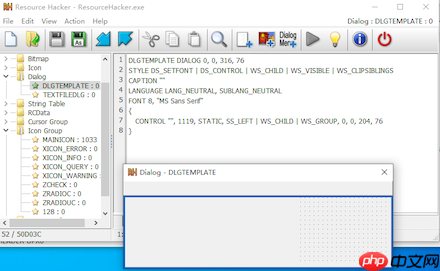

在PE文件中,资源段是黑客常做手脚的地方。使用名为Resource Hacker的软件可以有效查看此段内容,如下图所示:

加载exe文件后,Resource Hacker会读取.rsrc段,提取程序运行时使用的资源,如字符串、图标等。图中显示的是程序的对话框资源,左侧面板还有其他关键资源,如菜单和版本信息。黑客或正规程序会将代码或驱动程序从资源段中提取并运行。

加载exe文件后,Resource Hacker会读取.rsrc段,提取程序运行时使用的资源,如字符串、图标等。图中显示的是程序的对话框资源,左侧面板还有其他关键资源,如菜单和版本信息。黑客或正规程序会将代码或驱动程序从资源段中提取并运行。

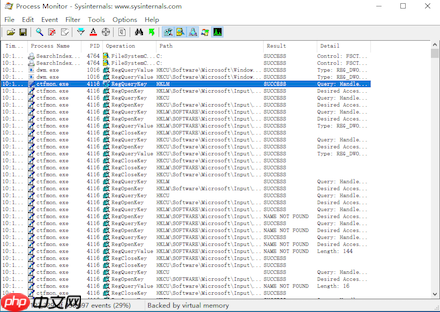

在进行动态分析时,我们需要运行恶意代码或受感染的可执行文件,并监控其行为,通过运行时的表现反向推导其设计原理。这时需要使用Process Monitor来监控代码运行时的各种消息或对系统的操作:

如图所示,Process Monitor监控了当前运行程序的各种状态,例如选中的进程调用了注册表API ReqQueryKey。通过这些信息,我们可以很好地分析恶意代码的目的和运行原理。由于抓取的信息过多,我们需要使用过滤器找出感兴趣的内容,如下图所示:

如图所示,Process Monitor监控了当前运行程序的各种状态,例如选中的进程调用了注册表API ReqQueryKey。通过这些信息,我们可以很好地分析恶意代码的目的和运行原理。由于抓取的信息过多,我们需要使用过滤器找出感兴趣的内容,如下图所示:

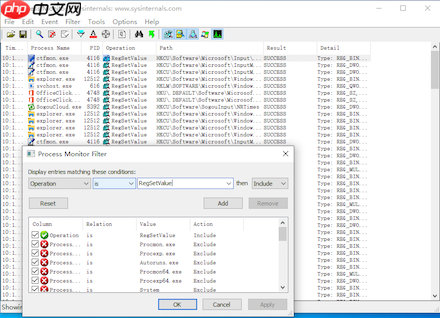

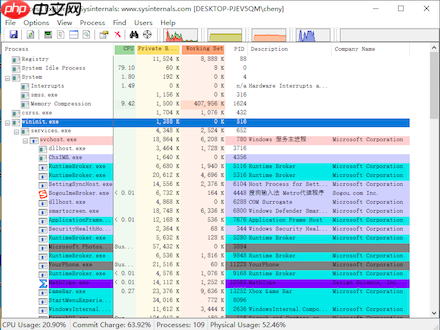

通过点击“Filter”菜单并选择“Operation”,然后填入SetReqValue,它会过滤出所有执行该调用的进程。另一个监控进程的有力工具是Process Explorer,这是进行Windows木马和病毒动态分析时不可或缺的工具,其运行情况如下图:

通过点击“Filter”菜单并选择“Operation”,然后填入SetReqValue,它会过滤出所有执行该调用的进程。另一个监控进程的有力工具是Process Explorer,这是进行Windows木马和病毒动态分析时不可或缺的工具,其运行情况如下图:

它能以丰富的界面显示所选进程的各种动作,有5列分别显示进程ID、CPU使用情况、基本描述和开发商名称。它的一个重要特性是能监控进程释放的子进程,许多恶意代码会采用这种方式。它还提供查看进程在磁盘上和内存中的字符串功能,选择进程后右键选择“properties”,在弹出的对话框中选择“strings”,可以查看其自带的字符串资源,有disk和memory两个选项。如果disk选项中的字符串与memory中的差异很大,说明该进程可能被替换,运行在内存中的不是原本的磁盘代码。

它能以丰富的界面显示所选进程的各种动作,有5列分别显示进程ID、CPU使用情况、基本描述和开发商名称。它的一个重要特性是能监控进程释放的子进程,许多恶意代码会采用这种方式。它还提供查看进程在磁盘上和内存中的字符串功能,选择进程后右键选择“properties”,在弹出的对话框中选择“strings”,可以查看其自带的字符串资源,有disk和memory两个选项。如果disk选项中的字符串与memory中的差异很大,说明该进程可能被替换,运行在内存中的不是原本的磁盘代码。

由于Windows高度依赖注册表机制,操纵注册表也是黑客常用的手段之一。通过监控注册表的变化有助于分析恶意代码的运行机制,常用的注册表工具是Regshot:

点击“1st shot”,它会记录当前注册表的内容,然后运行恶意程序或代码,再次启动获取注册表信息,并与第一次进行比较,两次的差异可以认为是恶意程序对注册表的操作。

点击“1st shot”,它会记录当前注册表的内容,然后运行恶意程序或代码,再次启动获取注册表信息,并与第一次进行比较,两次的差异可以认为是恶意程序对注册表的操作。

更多有用的工具和分析方法将在后续的实践中进一步学习和利用。

路由网

路由网