预警编号:ns-2019-0013

2019-04-11

TAG: Apache Tomcat、远程代码执行、CVE-2019-0232、Windows 危害等级:

高,此漏洞可能被攻击者利用以实现远程代码执行。

版本:

1.0

1

漏洞简介

4月11日,Apache官方发布安全公告,指出由于JRE在Windows环境下传递命令行参数的方式存在缺陷,导致CGI Servlet可能遭受远程代码执行攻击。

触发此漏洞需要同时满足以下条件,相关用户请务必注意:

1. 操作系统为Windows

2. 启用了CGI Servlet(默认情况下未启用)

3. 启用了enableCmdLineArguments参数(Tomcat 9.0.*版本及未来版本默认关闭)

参考链接:

https://www.php.cn/link/f4431fbd60ca4a4e72238472ebb7c421

https://www.php.cn/link/01f3ae292bbeea9a6cbe6c6f6e812cde

https://www.php.cn/link/de5b9939cb64c828db4806df02b88cfb

SEE MORE →

2受影响的版本

受影响的版本包括:

Apache Tomcat 9.0.0.M1 – 9.0.17Apache Tomcat 8.5.0 – 8.5.39Apache Tomcat 7.0.0 – 7.0.93已修复的版本:

Apache Tomcat 9.0.18Apache Tomcat 8.5.40Apache Tomcat 7.0.94目前Apache官方尚未正式发布修复版本,请受影响的用户密切关注官方的更新动态。

3解决方案

3.1 版本检查

通常,Apache Tomcat的安装包名称中包含版本号,用户可以通过查看解压后的文件夹名称来确认当前的版本。

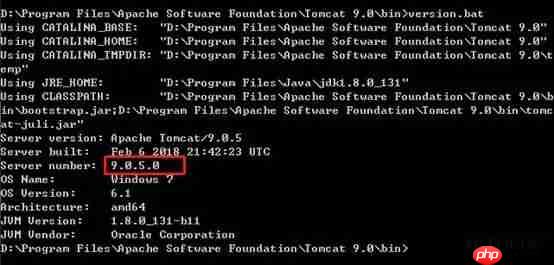

如果Tomcat目录名称被更改,或者通过Windows Service Installer安装,可以使用软件自带的version模块来获取当前版本。进入Tomcat安装目录的bin文件夹,运行version.bat命令,即可查看当前的软件版本号。

如果Tomcat目录名称被更改,或者通过Windows Service Installer安装,可以使用软件自带的version模块来获取当前版本。进入Tomcat安装目录的bin文件夹,运行version.bat命令,即可查看当前的软件版本号。

如果当前版本在受影响范围内,且满足漏洞触发的三个条件,则系统可能存在风险,请相关用户及时更新。

如果当前版本在受影响范围内,且满足漏洞触发的三个条件,则系统可能存在风险,请相关用户及时更新。

3.2 禁用enableCmdLineArguments参数

在Apache官方发布最新修复版本之前,请受影响的用户保持关注,并在更新发布后尽快升级以进行防护。在此之前,用户可以通过将CGI Servlet的初始化参数enableCmdLineArguments设置为false来进行临时防护。具体操作步骤如下:

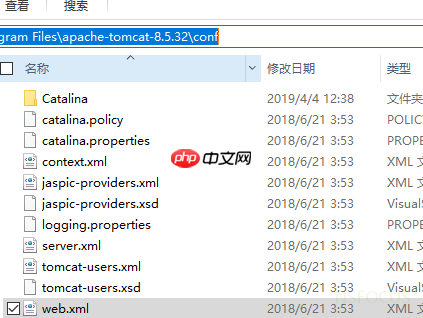

1、在Tomcat安装路径的conf文件夹中,使用文本编辑器打开web.xml文件。

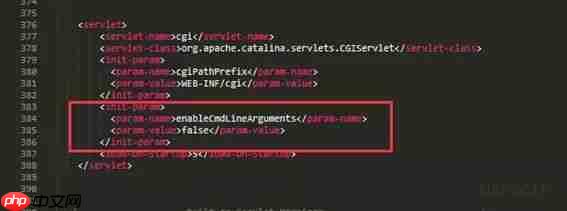

2、找到enableCmdLineArguments参数部分,添加如下配置:

2、找到enableCmdLineArguments参数部分,添加如下配置:

3、重启Tomcat服务,以确保配置生效。

3、重启Tomcat服务,以确保配置生效。

END

作者:绿盟科技安全服务部

声明

本安全公告仅用于描述可能存在的安全问题,绿盟科技不对此安全公告提供任何保证或承诺。因传播、利用此安全公告所提供的信息而导致的任何直接或间接后果及损失,均由使用者本人承担,绿盟科技及安全公告作者对此不承担任何责任。

绿盟科技保留对此安全公告的修改和解释权。如需转载或传播此安全公告,必须保证其完整性,包括版权声明等全部内容。未经绿盟科技许可,不得任意修改或增减此安全公告内容,不得将其用于任何商业目的。

路由网

路由网